Aunque los métodos y los motivos pueden cambiar, la idea principal es recopilar información que le ayude a detener algún tipo de daño o perjuicio futuro. Al igual que las fuerzas del orden y los organismos gubernamentales trabajan para establecer fuentes de inteligencia a fin de prevenir futuros delitos, las organizaciones pueden recopilar información para prevenir futuros ciberataques.

Esta práctica se le conoce como Cyber Threat Intelligence (CTI). Hay muchas definiciones que se pueden encontrar para CTI, pero el objetivo es proporcionar advertencia avanzada y detección proactiva de ciberataques antes de que se lleven a cabo. En otras palabras, está tratando de entender el Quién, Qué, Dónde, Cuándo y Por qué detrás de un ciberataque. Piénselo como en la película Minority Report, pero en lugar de visiones de crímenes futuros, estás aprovechando una gran cantidad de actividad digital y datos para predecir un ciberataque.

Los ciberataques casi nunca se realizan de forma aislada. Existe todo un ecosistema de intercambio de datos, herramientas de colaboración, mercados negros y salas de chat que son utilizadas principalmente por ciberdelincuentes. A medida que planean sus ataques, a menudo inclinan la mano sobre cómo van a atacar. Estas “actividades digitales” pueden ser rastreadas y utilizadas para anticipar cuándo y cómo puede ocurrir un ataque. Por ejemplo:

Escenario 1: Para lanzar un ataque de phishing, los

ciberdelincuentes suelen registrar nombres de dominio. Si se registra un dominio que es muy similar a uno de los nombres de dominio de su empresa, podría estar destinado a una próxima campaña de phishing.

Escenario 2: Los proveedores del mercado negro suelen vender volcados de datos de credenciales robadas o información financiera. Si un proveedor publica una nueva lista de credenciales filtradas que contiene direcciones de correo electrónico de su empresa, esa lista podría comprarse y utilizarse para acceder ilegalmente a sus sistemas corporativos.

En teoría, la información sobre amenazas es algo que toda empresa debería utilizar. Pero pasar de los datos brutos a la inteligencia es un proceso desafiante, que ha dado lugar a una variedad de nuevas herramientas y funciones de trabajo.

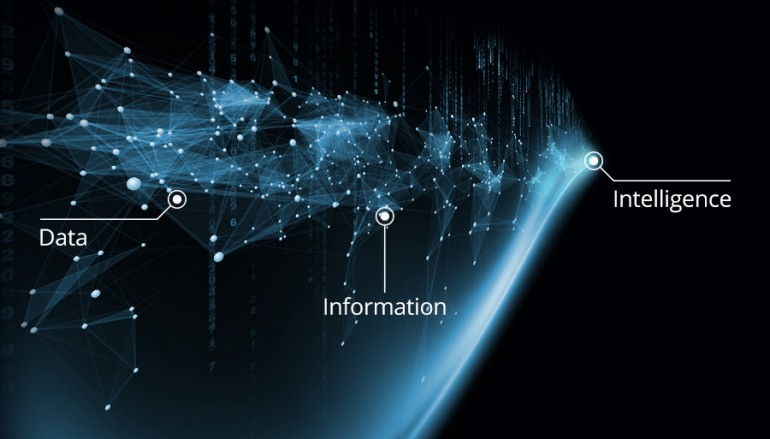

Datos vs Información vs Inteligencia.

La inteligencia no aparece de la nada. Los datos sobre amenazas deben recopilarse, procesarse y analizarse para que se conviertan en información sobre amenazas. No hay límite para la cantidad de datos sobre amenazas y ciberseguridad, pero el reto consiste en convertir estos datos en inteligencia específica y procesable. La inteligencia no sirve de nada si no te ayuda a actuar.

Este proceso implica la recopilación de millones de puntos de datos de diversas fuentes internas y externas. Estos datos deben ser procesados y filtrados, y por último, y quizás lo más importante, debe aplicarse el contexto y la relevancia. Esto es lo que diferencia a la inteligencia de la información. Para darle un ejemplo básico, usted podría descubrir que un robo de banco ocurrirá la próxima semana, pero si no sabe si es su banco el que está siendo atacado y no sabe cómo ocurrirá el robo, esa información no le servirá de mucho.

Necesita saber cómo una amenaza relaciona a su negocio y a sus clientes. Es por eso que el contexto y la relevancia son críticos para que la información se convierta en inteligencia.

Componentes y tipos de inteligencia de amenazas.

Como se puede imaginar, hay muchas formas de inteligencia, y muchas fuentes diferentes. Es importante aprovechar estas diversas fuentes porque todas ellas se utilizan para ayudar a descubrir diferentes tácticas, herramientas y motivos de sus adversarios (TTPs). Aquí están algunos de los tipos clave de inteligencia:

Inteligencia de código abierto (OSINT): Inteligencia recopilada de fuentes públicas. Por ejemplo, páginas web, foros abiertos, feeds de inteligencia y cualquier otra fuente que sea abiertamente accesible para los usuarios.

Inteligencia de señales (SIGINT): Inteligencia recopilada a partir de la interceptación de señales tanto de fuentes de comunicación como electrónicas. Esto también se conoce como Inteligencia de Máquinas, y es típicamente recolectado de dispositivos como teléfonos celulares y computadoras.

Social Media Intelligence (SOCMINT): Inteligencia recopilada de canales de medios y sitios sociales. Esto puede ser considerado un subconjunto de OSINT, pero dado su caso específico de uso para el phishing de clientes y la suplantación de marca, algunas organizaciones consideran que esta es una fuente única de inteligencia.

Inteligencia Humana (HUMINT): Inteligencia recopilada a través del contacto interpersonal, en lugar de procesos técnicos o monitoreo automatizado. Típicamente es un proceso manual, que requiere un conjunto muy específico de habilidades y conocimientos para permanecer encubierto y no levantar sospechas.

Inteligencia Web Oscura( Dark Web): Inteligencia recolectada del monitoreo de fuentes web oscuras. Estos a menudo incluyen mercados negros, salas de chat privadas, foros web oscuros y otros sitios web anónimos.

Es importante señalar que estos diferentes tipos de inteligencia no son mutuamente excluyentes, sino más bien una forma de procesar e interpretar los datos. Por ejemplo, HUMINT y Dark Web a menudo se superponen e implican actividades similares, pero la intención de la investigación y la recopilación de datos pueden ser diferentes.

Casos de uso para la inteligencia de amenazas.

Como mencionamos anteriormente, no hay límite a la cantidad de datos disponibles, pero el desafío es convertir estos datos en inteligencia específica y procesable. Entonces, ¿cuáles son algunas de las formas en que puedes usar esta inteligencia?

Detección de phishing: El phishing es popular entre los atacantes porque es simple y funciona. Sin embargo, hay medidas proactivas que las organizaciones pueden tomar para cortar estos ataques antes de que puedan causar daño.

Priorización de vulnerabilidades: Dado lo rápido que crece y cambia el panorama de amenazas, la correlación manual de las amenazas y la explotación de los datos con las vulnerabilidades ya no es una estrategia viable.

Protección de la marca: Se necesita mucho tiempo, esfuerzo y dinero para crear una marca y construir el valor de la marca. Eso es lo que lo hace tan valioso – y tan popular como blanco para los hackers.

Detección de Fraudes: La mayoría de las organizaciones cuentan con una gama de herramientas de seguridad de TI, como cortafuegos, gateways, IDS/IPS y sistemas de detección de malware. Con estas medidas de defensa más duras y en profundidad a vencer, muchos hackers ahora utilizan el fraude en su lugar.

Detección de Aplicaciones Móviles Falsas: Con los usuarios manejando más y más sus actividades diarias a través de sus teléfonos inteligentes y tabletas, los dispositivos se han convertido en el objetivo principal de los hackers, y las aplicaciones móviles maliciosas se están convirtiendo en una estrategia de ataque preferida.

Protección VIP: Las organizaciones deben preocuparse por la ciberseguridad de otras personas mayores asociadas con sus negocios, incluidos los inversores, los miembros de la junta directiva y los asesores.

Mitigación de amenazas externas: Las organizaciones empresariales necesitan una forma más eficiente de supervisar los lugares en línea donde se formulan estos ataques, así como formas más específicas y decisivas de eliminar las amenazas externas una vez que se han identificado.

Remediación Interna de Riesgos: El reto para los equipos de seguridad es el tiempo que les lleva actualizar sus dispositivos de seguridad existentes para proteger a los empleados de los intentos de los hackers.

Fuga de credenciales: La manera más fácil y efectiva para que cualquier criminal tenga éxito es con acceso directo y credenciales. Las credenciales robadas pueden utilizarse para infiltrarse en los sistemas de una empresa.

Evaluaciones de Riesgo Cibernético: Sus proveedores, socios e inversiones son parte de su huella digital y pueden servir de palanca para ciberataques contra usted.

Mejores prácticas en la inteligencia de amenazas.

Al igual que con cualquier proceso o solución, siempre hay mejores prácticas para hacer más efectivo su uso. A continuación se muestran algunas de las mejores prácticas que debe tener en cuenta al desarrollar y optimizar su programa de inteligencia de amenazas.

Aproveche su huella digital para obtener relevancia y contexto. Como hemos comentado anteriormente, la “inteligencia” sólo es inteligente si es relevante y contiene contexto. Sus activos digitales (por ejemplo, dominios, rangos de IP, nombres de marcas, programas de lealtad, etc.) pueden ser utilizados para ayudarle a entender si una amenaza se relaciona o no con su organización.

Concéntrate en la acción. El tiempo es esencial cuando se trata de identificar y mitigar las amenazas. Asegúrese de que su equipo se concentre en tomar medidas, no en examinar los datos en busca de dónde actuar.

Aproveche la automatización y las integraciones. Una gran manera de acelerar el tiempo para mitigar es a través de la automatización y las integraciones. Asegúrese de que su plataforma de inteligencia de amenazas tenga opciones para integrarse con sus sistemas y dispositivos de seguridad existentes.

Ampliar la protección a los clientes y la reputación de la marca. A los hackers les gusta apuntar a su eslabón más débil, que a menudo son sus clientes. Con una variedad de herramientas web y de medios sociales disponibles, muchos ciberdelincuentes intentan hacerse pasar por su marca en línea para suplantar a sus clientes. Su solución de inteligencia de amenazas debería ser capaz de identificar este tipo de ataques.

Elimine las campañas de fraude y las estafas cibernéticas. Con la cantidad de datos financieros disponibles en línea, el fraude cibernético ha aumentado drásticamente. Identificar y frustrar los intentos de fraude puede ayudar a su organización a ahorrar millones de dólares cada año en costos.

Evaluar el riesgo cibernético para organizaciones de terceros. Sus proveedores y socios pueden ser considerados parte de su ecosistema cibernético, y pueden ser explotados para acceder a sus datos. Es importante evaluar el riesgo cibernético de sus proveedores, socios e inversiones estratégicas para minimizar el riesgo de ataques y fugas de datos.

Excelente contenido amigo 🙂

Todo un gusto contar con tu visita =)