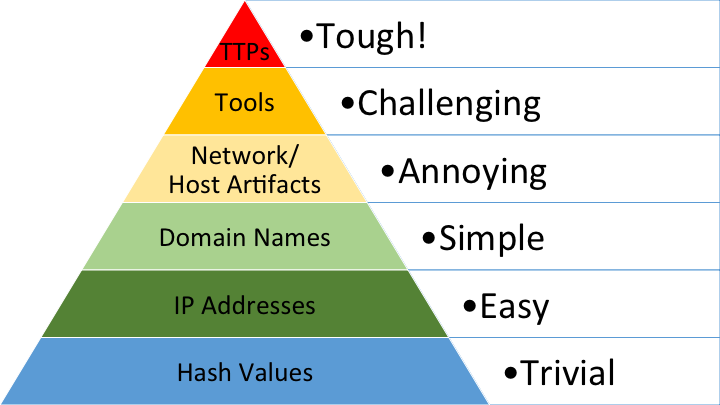

Este sencillo diagrama muestra la relación entre los tipos de indicadores que podría usar para detectar las actividades de un adversario y cuánto dolor podría causarles cuando sean bloqueados esos indicadores. Examinemos este diagrama con más detalle.

Comencemos por definir simplemente los tipos de indicadores que componen la pirámide:

- Valores Hash: SHA1, MD5 u otros hashes similares que correspondan a archivos específicos sospechosos o maliciosos. A menudo se utiliza para proporcionar referencias únicas a muestras específicas de malware o a archivos implicados en una intrusión.

- Direcciones IP: Es una dirección IP. o tal vez un segmento de red.

- Nombres de dominio: Esto podría ser un nombre de dominio en sí (por ejemplo, “evil.net”) o incluso un subdominio o sub-subdominio (por ejemplo, “this.is.sooooo.evil.net”).

- Artefactos de red: Técnicamente hablando, cada byte que fluye por la red como resultado de la interacción del adversario podría ser un artefacto, pero en la práctica esto significa realmente aquellas partes de la actividad que podrían tender a distinguir la actividad maliciosa de la de los usuarios legítimos. Ejemplos típicos podrían ser patrones URI, información C2 incrustados en protocolos de red, valores distintivos de HTTP User-Agent o SMTP Mailer, etc.

- Artefactos del host: Una vez más, nos centramos en cosas que tenderían a distinguir las actividades maliciosas de las legítimas. Pueden ser claves de registro o valores que se sabe han sido creados por piezas específicas de malware, archivos o directorios dejados en ciertos lugares, nombres o descripciones o servicios maliciosos o casi cualquier otra cosa que sea distintiva.

- Herramientas: Software utilizado por el adversario para cumplir su misión. En la mayoría de los casos se trata de cosas que traen consigo, en lugar de software o comandos que ya pueden estar instalados en el ordenador. Esto incluiría utilidades diseñadas para crear documentos maliciosos para el spearphishing, puertas traseras utilizadas para establecer comunicación con el C2 o crackers de contraseñas u otras utilidades basadas en host que podrían utilizar después de un compromiso.

- Tácticas, Técnicas y Procedimientos (TTPs): Cómo el adversario lleva a cabo su misión, desde el reconocimiento hasta la extracción de datos y en cada paso intermedio. “El “Spearphishing” es un TTP común para establecer una presencia en la red. “Spearphishing con un archivo PDF troyano” o “…. con un enlace a un archivo.SCR malicioso disfrazado de ZIP” serían versiones más específicas. “Deshacerse de las credenciales de autenticación en caché y reutilizarlas en ataques Pass-the-Hash” sería un TTP. Note que no estamos hablando de herramientas específicas aquí, ya que hay muchas maneras de armar un PDF o de implementar Pass-the-Hash.

Explicación de la pirámide.

Ahora que tenemos una mejor idea de cuáles son cada uno de los tipos de indicadores, echemos un vistazo un poco más detallado a la pirámide. La parte más ancha de la pirámide es de color verde, y el pináculo de la pirámide es rojo. Tanto el ancho como el color son muy importantes para entender el valor de este tipo de indicadores.

Valores Hash.

La mayoría de los algoritmos hash calculan una salida completa con una longitud fija de hash que es única para la entrada en cuestión. En otras palabras, si el contenido de dos archivos varía aunque sea en un solo bit, los valores de hash resultantes de los dos archivos son completamente diferentes. SHA1 y MD5 son los dos ejemplos más comunes de este tipo de hash.

Por un lado, los indicadores hash son el tipo de indicador más preciso que se puede esperar. Las probabilidades de que dos archivos diferentes tengan los mismos valores de hash son tan bajas que casi se puede descartar esta posibilidad por completo. Por otro lado, cualquier cambio en un archivo, incluso uno sin importancia como voltear un poco en un recurso no utilizado o añadir un nulo al final, resulta en un valor de hash completamente diferente y sin relación. Es tan fácil que los valores de hash cambien, y hay tantos de ellos alrededor, que en muchos casos puede que ni siquiera valga la pena seguirlos.

También puede encontrar los llamados hash difusos, que intentan resolver este problema calculando valores de hash que tienen en cuenta las similitudes en la entrada. En otras palabras, dos archivos con sólo diferencias menores o moderadas tendrían valores de hash difuso que son sustancialmente similares, lo que permite a un investigador notar una posible relación entre ellos. Ssdeep es un ejemplo de una herramienta usada comúnmente para calcular hashes difusos. Aunque estos son valores de hash, probablemente encajan mejor en el nivel de “Herramientas” de la Pirámide que aquí, porque son más resistentes al cambio y a la manipulación. De hecho, el uso más común para ellos en DFIR es identificar variantes de herramientas conocidas o malware, en un intento de tratar de rectificar las deficiencias de los hashes más estáticos.

Direcciones IP.

Las direcciones IP son literalmente el indicador más fundamental. Si no se copian los datos del disco duro local y se deja la puerta principal en una llave USB, se necesita una conexión de red de algún tipo para llevar a cabo un ataque, y una conexión significa direcciones IP. Cualquier adversario razonablemente avanzado puede cambiar de dirección IP cuando le convenga, con muy poco esfuerzo. En algunos casos, si están usando un servicio proxy anónimo como Tor o algo similar, pueden cambiar las IPs con bastante frecuencia y nunca darse cuenta o preocuparse. Es por eso que las adiciones de IP son verdes en la pirámide. Si le niegas al adversario el uso de uno de sus IPs, ellos usualmente pueden recuperarse sin siquiera romper el paso.

Nombres de Dominio.

Un paso más arriba en la pirámide, tenemos los Nombres de Dominio (aún verdes, pero más claros). Estos son un poco más dolorosos de cambiar, porque para que funcionen, deben estar registrados, pagados (incluso con fondos robados) y alojados en algún lugar. Dicho esto, hay un gran número de proveedores de DNS con estándares de registro poco estrictos (muchos de ellos gratuitos), por lo que en la práctica no es muy difícil cambiar de dominio. Sin embargo, los nuevos dominios pueden tardar hasta uno o dos días en ser visibles en Internet, por lo que son un poco más difíciles de cambiar que las direcciones IP.

Artefactos de red y host.

Justo en medio de la pirámide y comenzando a entrar en la zona amarilla, tenemos los artefactos de Red y de host. Es en este nivel en donde se comienza a generar algún impacto negativo en el adversario. Cuando puede detectar y responder a los indicadores en este nivel, hace que el atacante vuelva a su laboratorio y reconfigure y/o recompile sus herramientas. Un buen ejemplo sería cuando descubra que la herramienta de reconocimiento HTTP del atacante utiliza una cadena distintiva de User-Agent al buscar en su contenido Web. Si bloquea cualquier petición que presente este User-Agent, los obliga a volver atrás y pasar algún tiempo a) averiguando cómo detectó su herramienta de reconocimiento, y b) arreglándola. Claro, la solución puede ser trivial, pero al menos tuvieron que esforzarse un poco para identificar y superar el obstáculo que usted lanzó delante de ellos.

Herramientas.

El siguiente nivel se denomina “Herramientas” y es definitivamente amarillo. En este nivel, estamos quitando la habilidad del adversario de usar una o más herramientas de ataque. Lo más probable es que esto suceda porque nos hemos vuelto tan buenos detectando los artefactos que se dieron por vencidos y tuvieron que encontrar o crear una nueva herramienta para el mismo propósito. Esto es una gran victoria para usted, porque tienen que invertir tiempo en investigación (encontrar una herramienta existente que tenga las mismas capacidades), desarrollo (crear una nueva herramienta si son capaces) y capacitación (averiguar cómo usar la herramienta y llegar a ser competentes con ella).

Algunos ejemplos de indicadores de herramientas pueden incluir firmas AV o Yara, si son capaces de encontrar variaciones de los mismos archivos incluso con cambios moderados. Las herramientas conscientes de la red con un protocolo de comunicación distintivo también pueden encajar en este nivel, donde cambiar el protocolo requeriría reescribir sustancialmente la herramienta original. Además, como se mencionó anteriormente, los hashes difusos probablemente caerían en este nivel.

Tácticas, Técnicas y Procedimientos.

Finalmente, en el ápice están los TTPs. Cuando usted detecta y responde a este nivel, está operando directamente en comportamientos adversarios, no contra sus herramientas. Por ejemplo, usted está detectando ataques Pass-the-Hash en sí mismos (tal vez inspeccionando los registros de Windows) en lugar de las herramientas que utilizan para llevar a cabo esos ataques. Desde el punto de vista de la eficacia, este nivel es su ideal. Si usted es capaz de responder a los TTPs adversarios con la suficiente rapidez, los obliga a hacer la cosa que consume más tiempo posible: aprender nuevos comportamientos.

Pensemos un poco más en eso. Si llevas esto al extremo lógico, ¿qué sucede cuando eres capaz de hacer esto a través de una amplia variedad de los diferentes TTPs del adversario? Les das una de dos opciones:

- Renunciar, o

- Reinventarse a sí mismos desde cero

Adaptación y traducción del post original https://detect-respond.blogspot.com

Me ha gustado mucho tu blog te sigo en LinkedIn mi nombre es Francisco José Fernandez fui militar electrónico de la Armada 8 años tuve la mala suerte de ser víctima del pianista Serra pero desde que dejé el ejército en el.85 me he dedicado a la informatica empecé reparando Spectrum y ahora soy DPD y me apasiona tu campo la ciberseguridad será por haber estado destinado en contramedidas en los barcos que me tocó un saludo